Einrichten von OIDC-basiertem Single Sign-On (SSO) für das customer portal

Um Nutzern die Möglichkeit zu geben, sich beim customer portal mit dem Konto eines OIDC-Identitätsanbieters anzumelden, z. B. mit einem Google-Konto, müssen Sie dieses getrennt von dem in memoQ TMS verwendeten Konto einrichten.

Was Sie benötigen

Bevor Sie mit der Konfiguration beginnen, sollten Sie die folgenden Informationen sammeln. Sie werden diese an verschiedenen Stellen des Prozesses benötigen.

-

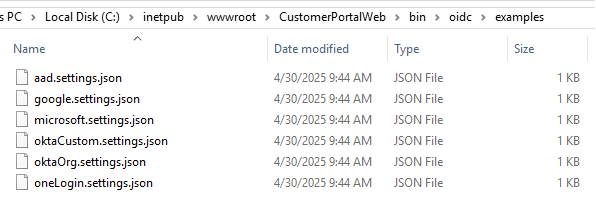

Eine settings.json-Datei für Ihren Identitätsanbieter (Identity Provider; IDP) (Sie finden sie im Ordner C:\inetpub\wwwroot\CustomerPortalWeb\bin\oidc\examples):

-

Ein Name für den Identitätsanbieter – dieser muss für jeden Identitätsanbieter, den Sie konfigurieren, eindeutig sein.

Wenn Sie das Konfigurationstool ausführen und einen anderen Identitätsanbieter mit demselben Namen konfigurieren, werden Ihre vorherigen Einstellungen ohne Warnung überschrieben.

-

Einen Anzeigenamen – der Text auf der Schaltfläche Anmelden mit (IDP) auf der Anmeldeseite.

Konfigurieren der memoQ TMS-Umgebung für customer portal SSO

-

Laden Sie die neueste Version von memoQ TMS herunter.

customer portal SSO ist in Version 11.3 und neuer verfügbar.

-

Installieren Sie memoQ TMS und customer portal mit dem memoQ TMS Deployment Tool.

Zu diesem Zweck brauchen Sie memoQweb nicht zu installieren.

-

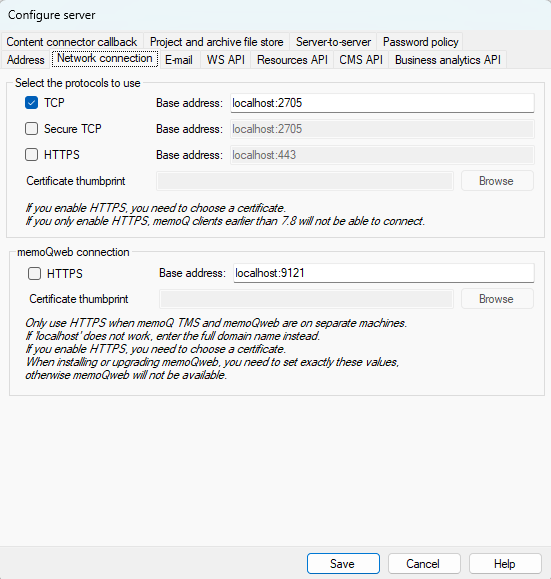

Nachdem Sie das memoQ TMS installiert oder aktualisiert haben, klicken Sie im Abschnitt memoQ TMS des Deployment Tools auf Erweitert -> Configure server und wechseln Sie zur Registerkarte Network connection:

-

Aktivieren Sie das Kontrollkästchen Use API key unten im Fenster unter Customer portal API key.

-

Klicken Sie auf Generate new API key und dann in der Bestätigungsmeldung auf OK.

-

Ein neuer API-Schlüssel für das customer portal erscheint im Textfeld. Kopieren Sie den Wert und klicken Sie auf Save.

-

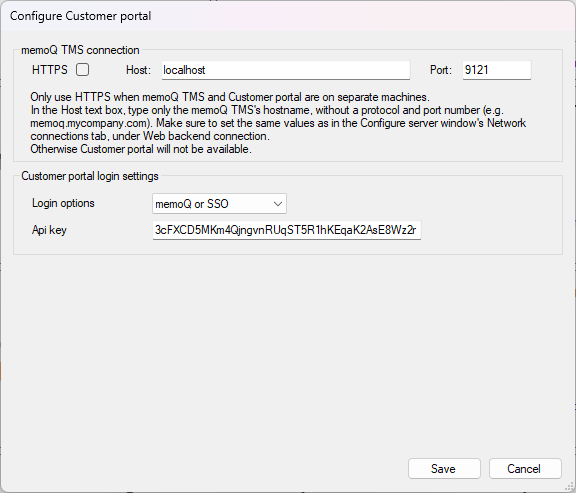

Klicken Sie im Abschnitt customer portal des Deployment Tools auf den Link Configure. Das Fenster Configure customer portal wird angezeigt:

-

Wählen Sie in der Dropdown-Liste Login options die Option SSO oder memoQ or SSO. Wenn Sie SSO wählen, können sich Benutzer nur mit OIDC-Benutzern anmelden.

-

Fügen Sie den API-Schlüssel aus dem vorherigen Schritt in das Feld API key ein. Klicken Sie auf Save.

-

Starten Sie in der Windows-App des IIS-Managers den Anwendungspool des customer portal neu.

customer portal und memoQ TMS sind jetzt für SSO im customer portal konfiguriert.

Einrichten eines OIDC-Anbieters

Parameter für Ihren Identitätsanbieter festlegen

Ab November 2025 unterstützt das customer portal Azure AD (Microsoft Entra), Google, Microsoft, Okta (sowohl Standard als auch benutzerdefiniert) und OneLogin-Instanzen. Wenn Ihr Unternehmen einen anderen OIDC-basierten Identitätsanbieter nutzt, wenden Sie sich an unsere memoQ Business Services, die Ihnen die benötigten Ressourcen zur Verfügung stellen können.

Die customer portal-App wird im Ordner c:\inetpub\wwwroot installiert. Der Unterordner bin enthält CustomerPortal.SsoConfig.Tool.exe. Sie können dieses Tool verwenden, um eine JSON-Datei für Ihren Identitätsanbieter zu erstellen.

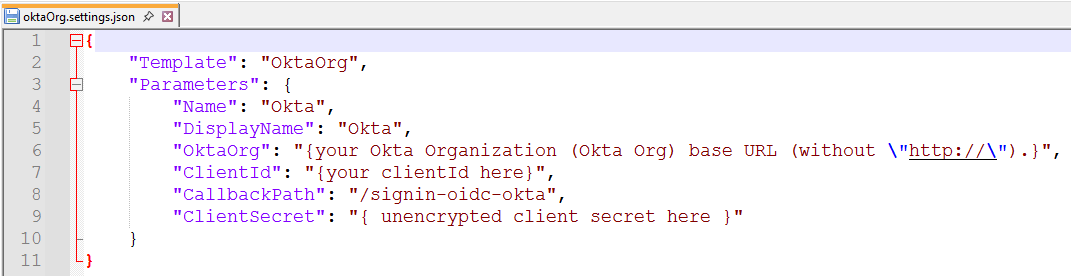

Doppelklicken Sie im Ordner bin auf oidc und dann auf examples. Wählen Sie die Einstellungsdatei für den Identitätsanbieter-Typ Ihres Unternehmens (aad.settings.json, google.settings.json, microsoft.settings.json, oktaCustom.settings.json, oktaOrg.settings.json oder oneLogin.settings.json) und kopieren Sie sie in einen temporären Ordner. Öffnen Sie sie in einem Texteditor und fügen Sie Ihre Werte ein:

| Parameter | Beschreibung |

|---|---|

|

Die Vorlagendatei, in die Sie die Parameterwerte eintragen. NEHMEN SIE DORT KEINE ÄNDERUNGEN VOR! |

|

|

|

Siehe unten die Beschreibung der einzelnen Subschlüssel. |

Name

|

Ein eindeutiger Name für den Identitätsanbieter. Bei Bedarf ändern. |

|

|

Der Text auf der Schaltfläche des Identitätsanbieters, die Sie auf der Anmeldeseite sehen. Bei Bedarf ändern. |

|

|

Die Client-ID, die der Identitätsanbieter für Ihr memoQ TMS generiert hat. Sie müssen den Standardwert ändern. |

ClientSecret

|

Der Client-Schlüssel oder der geheime Schlüssel, den Sie bei der Registrierung Ihres memoQ TMS bei diesem Identitätsanbieter erhalten haben. Sie sollten Ihren Client-Schlüssel nicht lange in dieser unverschlüsselten JSON-Datei aufbewahren. Löschen Sie die Datei, sobald Sie die SSO-Konfiguration mit diesem Identitätsanbieter abgeschlossen haben. |

|

|

Der letzte Teil der Rückruf-URL, die Sie beim Identitätsanbieter registriert haben. Sie müssen den Standardwert ändern. |

| Parameter | Beschreibung |

|---|---|

|

|

Ihr Microsoft Azure-Mandant. Sie müssen den Standardwert ändern. |

TenantId

|

Ihr OneLogin-Mandant. Sie müssen den Standardwert ändern. |

|

|

Ihre Okta-Domäne. Sie müssen den Standardwert ändern. |

|

|

Die ID Ihres Okta-Autorisierungsservers. Sie müssen den Standardwert ändern. |

|

|

Die Basis-URL Ihrer Okta-Organisation (ohne |

Beispiel: Konfiguration des Google-Identitätsanbieters

-

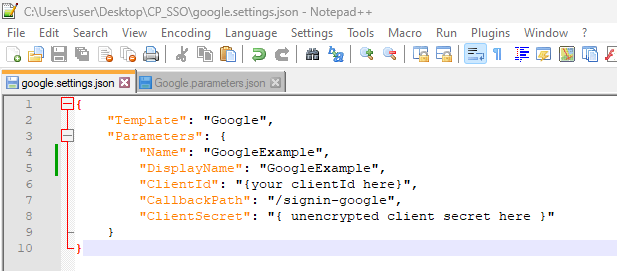

Gehen Sie zum Ordner

C:\inetpub\wwwroot\CustomerPortalWeb\bin\oidc\examples\. Kopieren Siegoogle.settings.jsonin einen anderen Ordner, und öffnen Sie ihn in einem Texteditor:

-

Ändern Sie die Werte nach Bedarf. Wenn Sie Hilfe brauchen, sehen Sie sich die Tabellen oben an.

Ändern Sie

Templatenicht.In der Regel müssen Sie

CallbackPathauch nicht ändern. -

Wenn Sie fertig sind, speichern Sie die Datei.

-

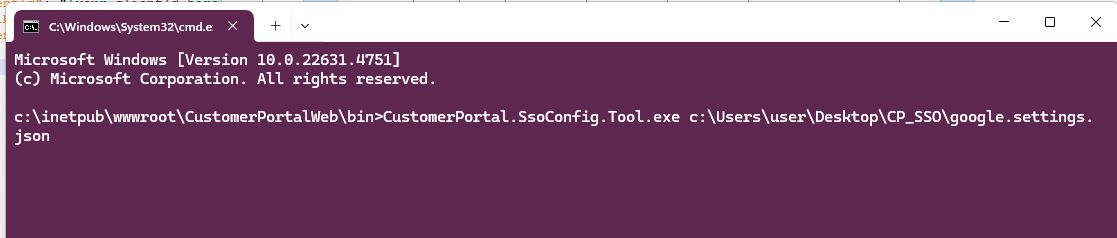

Öffnen Sie eine Eingabeaufforderung oder ein Windows Powershell-Fenster und gehen Sie zum Ordner

c:\inetpub\wwwroot\CustomerPortalWeb\bin. -

Führen Sie das Konfigurationstool aus:

.\CustomerPortal.SsoConfig.Tool.exe path_of_the_newly_edited_settings_fileIm folgenden Screenshot wird davon ausgegangen, dass sich die Einstellungsdatei auf Ihrem Desktop in einem Ordner namens

CP_SSObefindet.

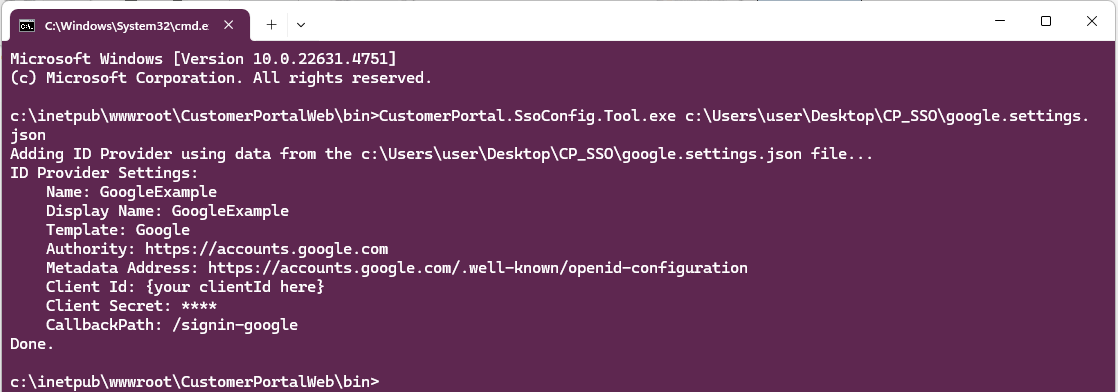

Das Ergebnis sollte wie folgt aussehen:

-

Das Tool erstellt eine JSON-Datei im Verzeichnis

C:\ProgramData\CustomerPortalWeb\oidc\providersfür den neuen OIDC-Anbieter mit dem Namen, den Sie im FeldNamefestgelegt haben.Diese JSON-Datei enthält Ihren Client-Schlüssel in verschlüsselter Form. Da dieser nur auf demselben PC entschlüsselt werden kann, können Sie ihn nicht wiederverwenden, um SSO für das customer portal auf einem anderen Computer einzurichten: Sie müssen diesen Vorgang erneut durchführen.

-

Gehen Sie zu dem Ordner zurück, in den Sie die Einstellungsdatei in Schritt 1 kopiert haben, und löschen Sie sie: Lassen Sie den Client-Schlüssel nicht unverschlüsselt auf Ihrem Computer liegen.

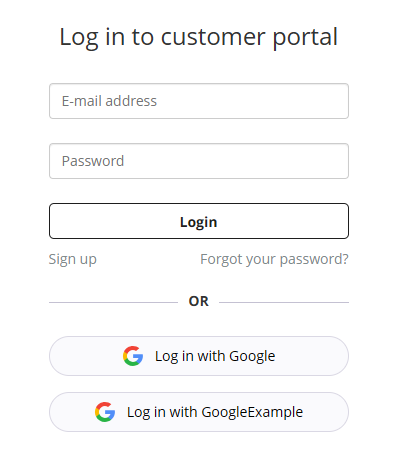

Wenn alles korrekt eingerichtet ist, erscheint eine neue Anmeldeschaltfläche (in unserem Fall GoogleExample) auf dem Anmeldebildschirm des customer portal:

Sie haben SSO für das customer portal erfolgreich konfiguriert. Gute Arbeit!