Configurer l’authentification unique basée sur OIDC (SSO) pour customer portal

Pour permettre aux utilisateurs de se connecter à customer portal avec un compte d’un fournisseur d’identité OIDC (IDP), par exemple, avec un compte Google, vous devez le configurer séparément de ce que memoQ TMS utilise.

Ce dont vous avez besoin

Avant de commencer à configurer, rassemblez les informations ci-dessous. Vous aurez besoin de vous à différents points durant le processus.

-

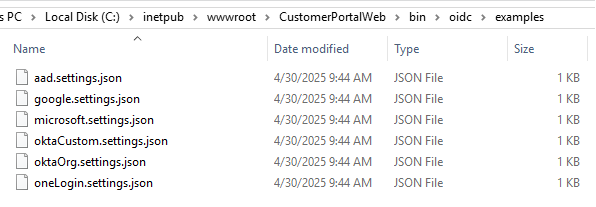

Un fichier settings.json pour votre fournisseur d’identité (IDP) (trouvez-les dans le dossier C :\inetpub\wwwroot\CustomerPortalWeb\bin\oidc\examples )

-

Un nom pour le PID - cela doit être unique pour chaque PID que vous configurez.

Si vous exécutez l’outil de configuration et configurez un autre IDP avec le même nom, cela écrasera vos paramètres précédents sans avertissement.

-

Un nom d’affichage - le texte sur le bouton Se connecter avec (IDP) sur la page de connexion.

Configurer l’environnement memoQ TMS pour le SSO customer portal

-

Téléchargez la dernière version de memoQ TMS.

customer portal SSO est disponible dans la version 11.3 et les versions plus récentes.

-

Dans l’outil de déploiement memoQ TMS, installez memoQ TMS et customer portal.

Vous n’avez pas besoin d’installer memoQweb pour cette fin.

-

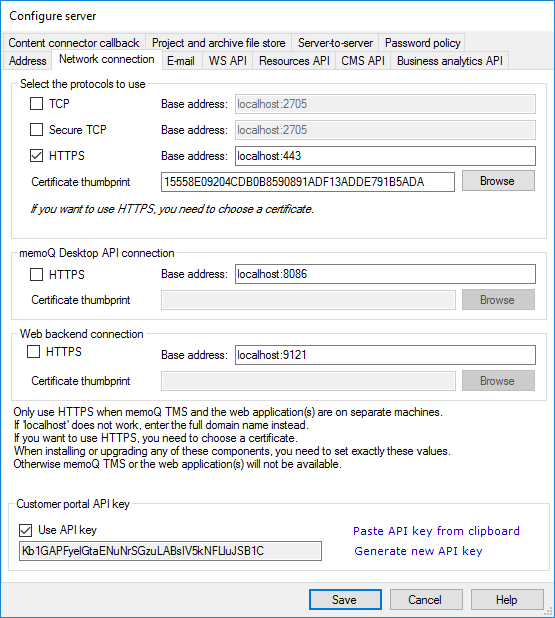

Après avoir installé ou mis à jour memoQ TMS, dans la section memoQ TMS de l’outil de déploiement, cliquez sur Options avancées > Configurer le serveur, et allez à l’onglet Connexion réseau:

-

Cochez la case Utiliser la clé d’API au bas de la fenêtre, sous clé d’API du customer portal.

-

Cliquez sur Générer une nouvelle clé d’API, et dans le message de confirmation, cliquez sur OK.

-

Une nouvelle customer portal clé API apparaît dans le champ de texte. Copiez la valeur et cliquez sur Enregistrer.

-

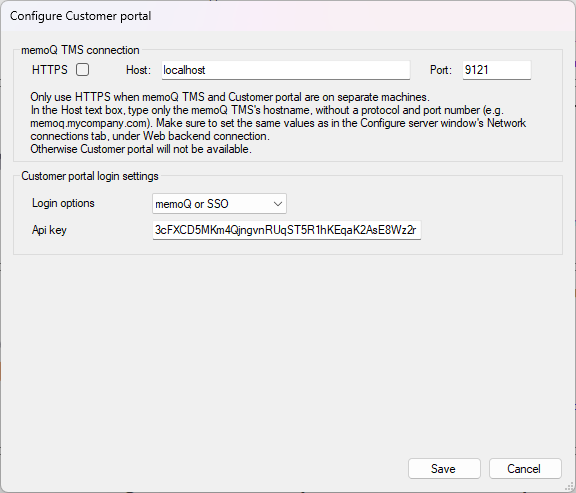

Dans la section customer portal de l’outil de déploiement, cliquez sur le lien Configurer. La fenêtre Configurer customer portal s’ouvre:

-

Dans le menu déroulant Options de connexion, choisissez l’option SSO ou memoQ ou SSO. Si vous choisissez SSO, les utilisateurs ne peuvent se connecter qu’avec des utilisateurs OIDC.

-

Collez la clé API de l’étape précédente dans le champ de clé d’API. Cliquez sur Enregistrer.

-

Dans l’application Windows du gestionnaire IIS, redémarrez le pool d’applications de customer portal.

customer portal et memoQ TMS sont maintenant configurés pour SSO à customer portal.

Configurer un fournisseur OIDC

Définir les paramètres pour votre IDP

À partir de novembre 2025, customer portal prend en charge Azure AD (Microsoft Entra), Google, Microsoft, Okta (à la fois standard et personnalisé), et les instances OneLogin. Si votre entreprise utilise un autre service de fournisseur d’identité basé sur OIDC, contactez les Services aux entreprises de memoQ, qui peuvent fournir les ressources dont vous avez besoin.

L’application customer portal est installée dans le dossier c :\inetpub\wwrac. Le sous-dossier de la corbeille contientCustomerPortal.SsoConfig.Tool.exe. Vous pouvez utiliser cet outil pour générer un fichier JSON pour votre IDP.

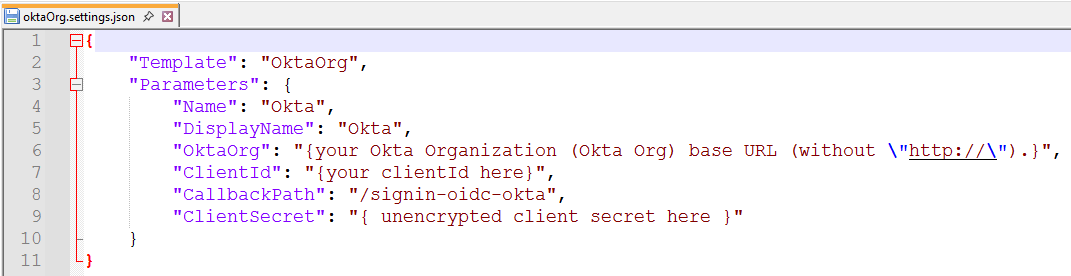

À partir du bin dossier, double-cliquez sur oidc, puis examples. Choisissez le fichier de paramètres pour le type d’IDP de votre entreprise (aad.settings.json, google.settings.json, microsoft.settings.json, oktaCustom.settings.json, oktaOrg.settings.json, ou oneLogin.settings.json), et copiez-le dans un dossier temporaire. Ouvrez-le dans un éditeur de texte et ajoutez vos valeurs:

| Paramètre | Description |

|---|---|

|

Le fichier modèle que vous remplissez avec les valeurs des paramètres. NE PAS CHANGER ! |

|

|

|

Voir la description de chaque sous-clé ci-dessous. |

Name

|

Un nom unique pour l’IDD. Change selon le besoin. |

|

|

Le texte sur le bouton de l’IDP que vous verrez sur la page de connexion. Change selon le besoin. |

|

|

L’ID de client que l’IDP a généré pour votre memoQ TMS. Vous devez changer la valeur par défaut. |

ClientSecret

|

Le secret du client ou la clé secrète que vous avez reçue lors de l’enregistrement de votre memoQ TMS à ce PID. Vous ne devriez pas garder votre secret de votre client dans ce fichier JSON non crypté pendant longtemps. Supprimez le fichier immédiatement après avoir terminé de configurer le SSO avec cet IDP. |

|

|

La dernière partie de l’URL de rappel que vous avez enregistrée auprès de l’IDD. Vous devez changer la valeur par défaut. |

| Paramètre | Description |

|---|---|

|

|

Votre locataire Microsoft Azure. Vous devez changer la valeur par défaut. |

TenantId

|

Votre locataire OneLogin. Vous devez changer la valeur par défaut. |

|

|

Votre domaine Okta. Vous devez changer la valeur par défaut. |

|

|

L’ID du serveur d’autorisation de votre Okta. Vous devez changer la valeur par défaut. |

|

|

L’URL de base de votre organisation Okta (sans |

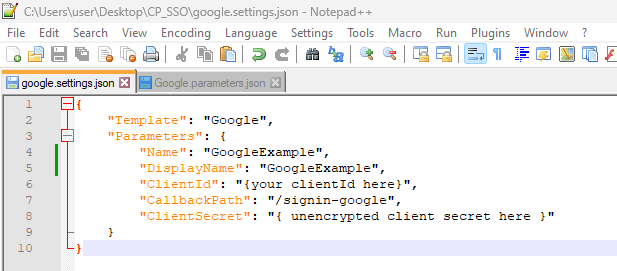

Exemple : Configurer l’IDD de Google

-

Allez au dossier

C:\inetpub\wwwroot\CustomerPortalWeb\bin\oidc\examples\. Copiergoogle.settings.jsondans un autre dossier, et l’ouvrir dans un éditeur de texte :

-

Modifiez les valeurs selon vos besoins. Si vous avez besoin d’aide, consultez les tableaux ci-dessus.

Ne pas changez

Template.Habituellement, vous n’avez pas besoin de changer

CallbackPathnon plus. -

Quand vous êtes prêt, enregistrez le fichier.

-

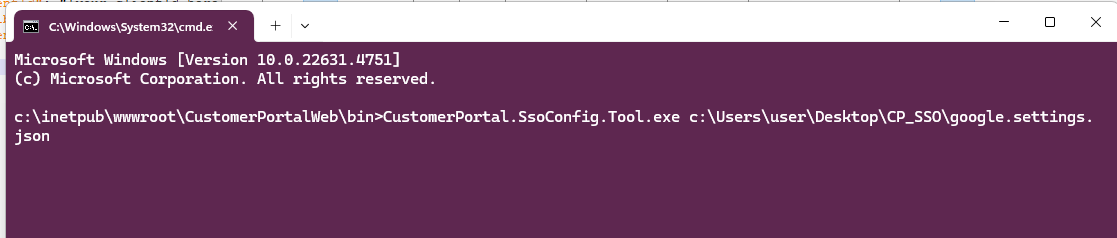

Ouvrez une fenêtre d’invite de commandes ou de Windows Powershell, et allez dans le

c:\inetpub\wwwroot\CustomerPortalWeb\bindossier. -

Exécuter l’outil de configuration :

.\CustomerPortal.SsoConfig.Tool.exe path_of_the_newly_edited_settings_fileLa copie d’écran ci-dessous suppose que le fichier de paramètres est sur votre bureau, dans un dossier

appeléCP_SSO.

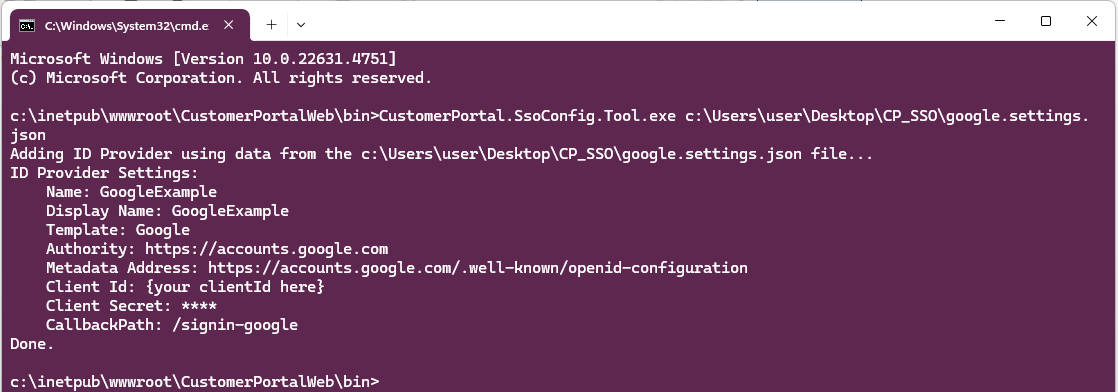

Le résultat devrait être comme suit:

-

L’outil a créé un fichier JSON dans le

C:\ProgramData\CustomerPortalWeb\oidc\providersrépertoire pour le nouveau fournisseur OIDC, avec le nom que vous avez défini dans leNamechamp.Ce fichier JSON contient votre secret de client sous forme cryptée. Car il ne peut être déchiffré que sur le même PC, vous ne pouvez pas le réutiliser pour configurer customer portal SSO sur une autre machine : vous devez compléter cette procédure à nouveau.

-

Retournez au dossier où vous avez copié le fichier de paramètres à l’étape 1, et supprimez-le : Ne laissez pas le secret de votre client rester non chiffré sur votre ordinateur.

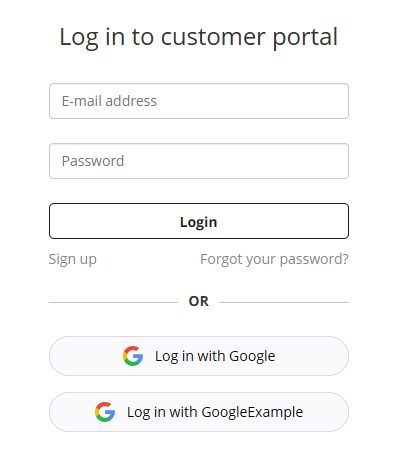

Si tout est configuré correctement, un nouveau bouton de connexion (dans notre cas, GoogleExample) apparaît sur l’écran de connexion de customer portal :

Vous avez configuré le SSO avec succès pour customer portal. Bien joué !