customer portal用にOIDCベースのシングルサインオン (SSO) をセットアップする

ユーザーがcustomer portalにOIDCアイデンティティプロバイダ (IDP) のアカウント、例えばGoogleアカウントでログインできるようにするには、現在memoQ TMSが使用しているものとは別に設定する必要があります。

必要なもの

構成を開始する前に、次の情報を収集してください。これらは、プロセスの各段階で必要となります。

-

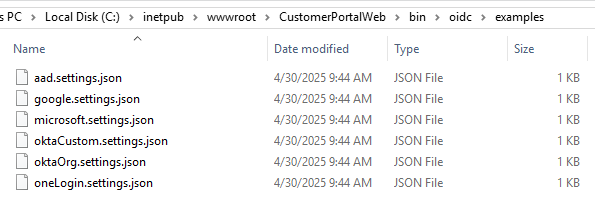

アイデンティティプロバイダ (IDP) 用のsettings.jsonファイル (C:\inetpub\wwwroot\CustomerPortalWeb\bin\oidc\examplesフォルダ内にあります)

-

IDPの名前 - これは、構成する各IDPに対して一意である必要があります。

構成ツールを実行し、別のIDPを同じ名前で構成すると、警告なしに以前の設定が上書きされてしまいます。

memoQ TMS環境をcustomer portal SSO用に構成する

-

memoQ TMSの最新バージョンをダウンロードします。

customer portal SSOはバージョン11.3以降で利用可能です。

-

memoQ TMSデプロイメントツールで、memoQ TMSとcustomer portalをインストールします。

この目的でmemoQwebをインストールする必要はありません。

-

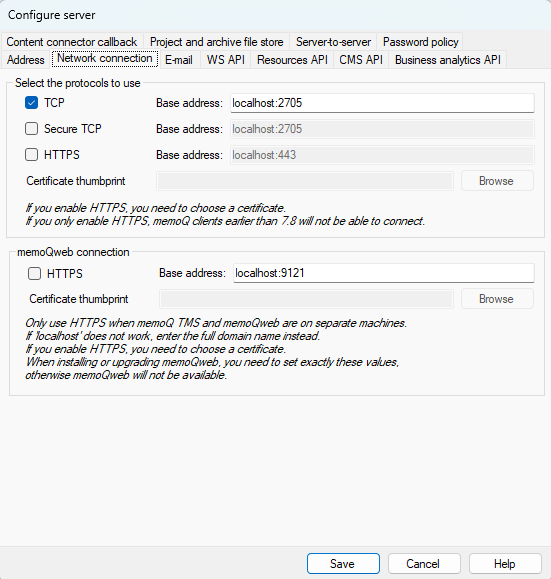

memoQ TMSのインストールまたは更新後、デプロイメントツールのmemoQ TMSセクションで、Advanced -> Configure serverをクリックし、Network connectionタブに移動します:

-

ウィンドウの下にあるCustomer portal API keyでUse API keyチェックボックスを選択します。

-

Generate new API keyをクリックし、確認メッセージでOKをクリックします。

-

テキストフィールドに新しいcustomer portal APIキーが表示されます。値をコピーし、Saveをクリックします。

-

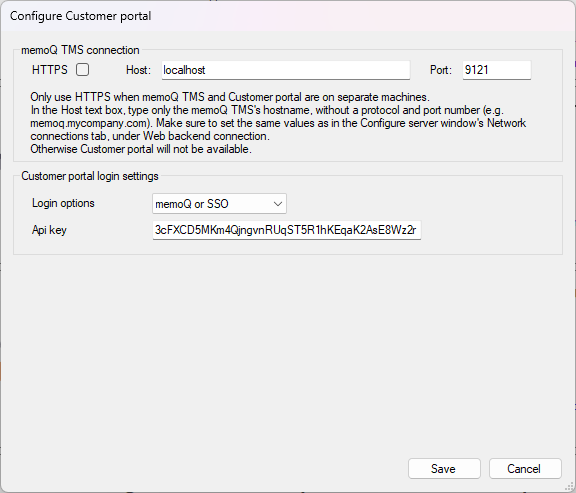

デプロイメントツールのcustomer portalセクションでConfigureリンクをクリックします。Configure customer portalウィンドウが開きます:

-

Login optionsのドロップダウンで、SSOまたはmemoQ or SSOのオプションを選択します。SSOを選択した場合、ユーザーはOIDCユーザーのみでログインできます。

-

前のステップからのAPIキーをAPI keyフィールドに貼り付けます。Saveをクリックします。

-

IIS マネージャのWindowsアプリで、customer portalのアプリケーションプールを再起動します。

customer portalとmemoQ TMSはこれでcustomer portalへのSSO用に構成されています。

OIDCプロバイダを設定する

IDPのパラメータを設定する

2025年11月現在、customer portalはAzure AD (Microsoft Entra)、Google、Microsoft、Okta (標準とカスタムの両方)、およびOneLoginインスタンスをサポートしています。お客様の会社が別のOIDCベースのIDプロバイダサービスを使用している場合は、memoQビジネスサービスに連絡すると、必要なリソースを提供できます。

customer portalアプリはc:\inetpub\wwwrootフォルダにインストールされます。binサブフォルダにはCustomerPortal.SsoConfig.Tool.exeがあります。このツールを使用して、あなたのIDP用のJSONファイルを生成することができます。

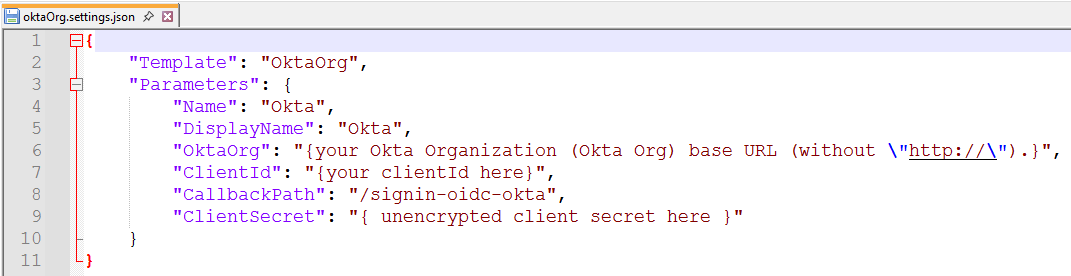

binフォルダから、oidcをダブルクリックし、次にexamplesをクリックします。会社のIDPの種類に応じた設定ファイル (aad.settings.json、google.settings.json、microsoft.settings.json、oktaCustom.settings.json、oktaOrg.settings.json、またはoneLogin.settings.json) を選択し、それを一時フォルダにコピーします。テキストエディタでファイルを開き、値を追加します:

| パラメータ | 説明 |

|---|---|

|

パラメータ値を使用して入力するテンプレートファイル。 変更しないでください! |

|

|

|

以下の各サブキーの説明を参照してください。 |

Name

|

IDP用の一意な名前。必要に応じて変更してください。 |

|

|

ログインページに表示されるIDPのボタン上のテキスト。必要に応じて変更してください。 |

|

|

memoQ TMS用にIDPが生成したクライアントID。 デフォルト値を変更する必要があります。 |

ClientSecret

|

memoQ TMSをこのIDPに登録するときに受信したクライアントシークレットまたはシークレットキー。 この暗号化されていないJSONファイルにクライアントシークレットを長時間保持すべきではありません。このIDPでSSOの設定を終えたら、ファイルをすぐに削除してください。 |

|

|

IDPに登録したコールバック URLの最後の部分です。デフォルト値を変更する必要があります。 |

| パラメータ | 説明 |

|---|---|

|

|

あなたのMicrosoft Azureのテナント。デフォルト値を変更する必要があります。 |

TenantId

|

あなたのOneLoginのテナント。デフォルト値を変更する必要があります。 |

|

|

あなたのOktaドメイン。デフォルト値を変更する必要があります。 |

|

|

Okta Authorization serverのID。デフォルト値を変更する必要があります。 |

|

|

あなたのOkta組織のベースURL ( |

例:Google IDPを構成する

-

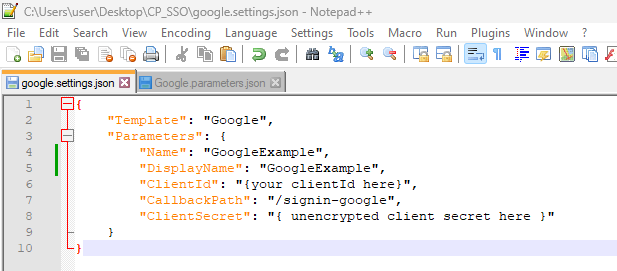

C:\inetpub\wwwroot\CustomerPortalWeb\bin\oidc\examples\フォルダに移動します。google.settings.jsonを別のフォルダにコピーし、テキストエディタで開きます:

-

必要に応じて値を変更します。ヘルプが必要な場合は、上の表を参照してください。

Templateは変更しないでください。通常、

CallbackPathを変更する必要もありません。 -

準備ができたら、ファイルを保存します。

-

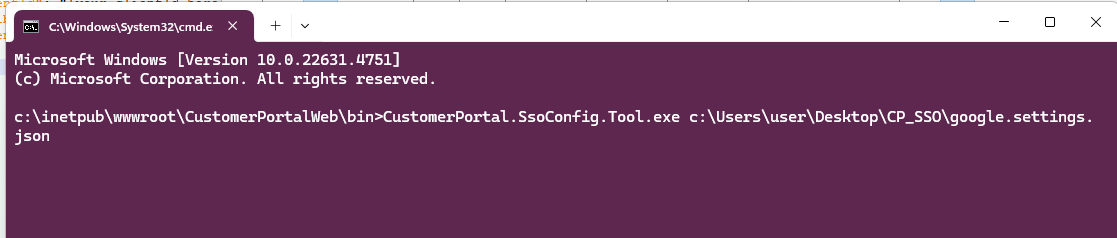

コマンドプロンプトまたはWindows PowerShellウィンドウを開き、

c:\inetpub\wwwroot\CustomerPortalWeb\binフォルダに移動します。 -

構成ツールを実行します:

.\CustomerPortal.SsoConfig.Tool.exe path_of_the_newly_edited_settings_file以下のスクリーンショットは、設定ファイルがデスクトップの

CP_SSOというフォルダにあることを前提としています。

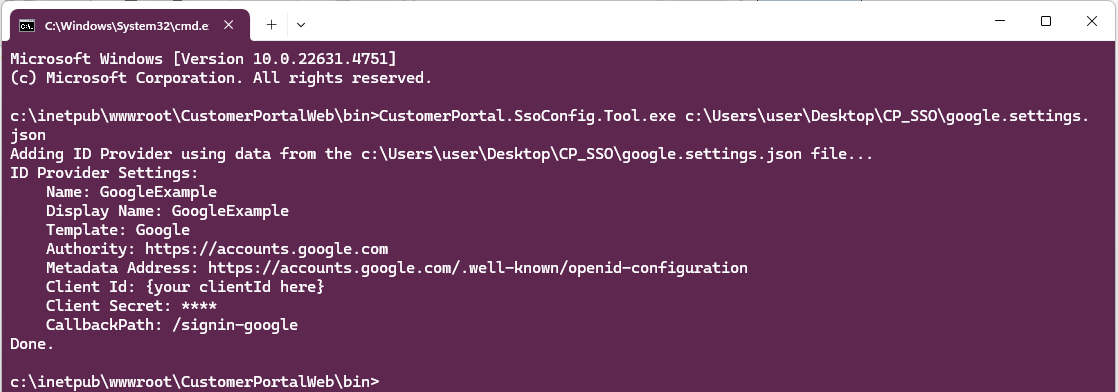

結果は以下の通りです:

-

ツールは、新しいOIDCプロバイダ用として

C:\ProgramData\CustomerPortalWeb\oidc\providersディレクトリに、Nameフィールドで設定した名前のJSONファイルを作成します。このJSONファイルには、暗号化された形式であなたのクライアントシークレットが含まれています。同じPCでのみ復号化できるため、別のマシンでcustomer portal SSOを設定するために再利用することはできません:この手続きを再度完了する必要があります。

-

ステップ1で設定ファイルをコピーしたフォルダに戻り、それを削除してください。クライアントシークレットをコンピュータ上で暗号化されていないまま放置しないでください。

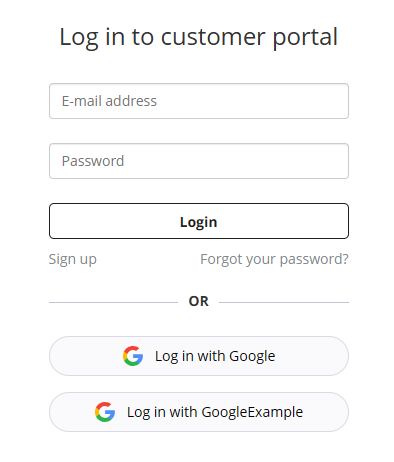

すべてが正しく設定されていれば、新しいログインボタン(この場合はGoogleExample)がcustomer portalのログイン画面に表示されます:

customer portalのSSOを正常に構成しました。グッジョブ!